Förvaltningsmodellen som fastnade i kalendern…

Jag har skrivit om detta förut och tycker att detta är viktigt, så det är dags att skriva om det igen.

Kundskapsbank

I vår kunskapsbank samlar vi artiklar, guider och referensmaterial. Fördjupa dig i allt från säkerhet och drift till molnarkitektur. Här finns konkreta råd, checklistor och lärdomar från verkliga uppdrag.

Målet är enkelt: tryggare beslut och en IT-miljö som fungerar varje dag.

Jag har skrivit om detta förut och tycker att detta är viktigt, så det är dags att skriva om det igen.

Svensk offentlig sektor står mitt i en digital omvandling där molntjänster snabbt blir en nyckel för att effektivisera IT-drift och skapa skalbarhet. Alla myndigheter uppger att det är en utmaning att hitta molntjänster som är förenliga med dataskyddsregelverket, vilket gör att många organisationer tvekar inför implementering.

Cybersäkerhet som håller i vardagen. När mejl, affärssystem eller kundportal stannar 09:03 drabbas order, leveranser och förtroende. Cyberangrepp är inte längre undantag, utan en del av vardagen. Det kräver ett arbetssätt som minskar risken, begränsar skadan och får verksamheten på fötter snabbt. Så bygger du ett robust skydd, utan genvägar.

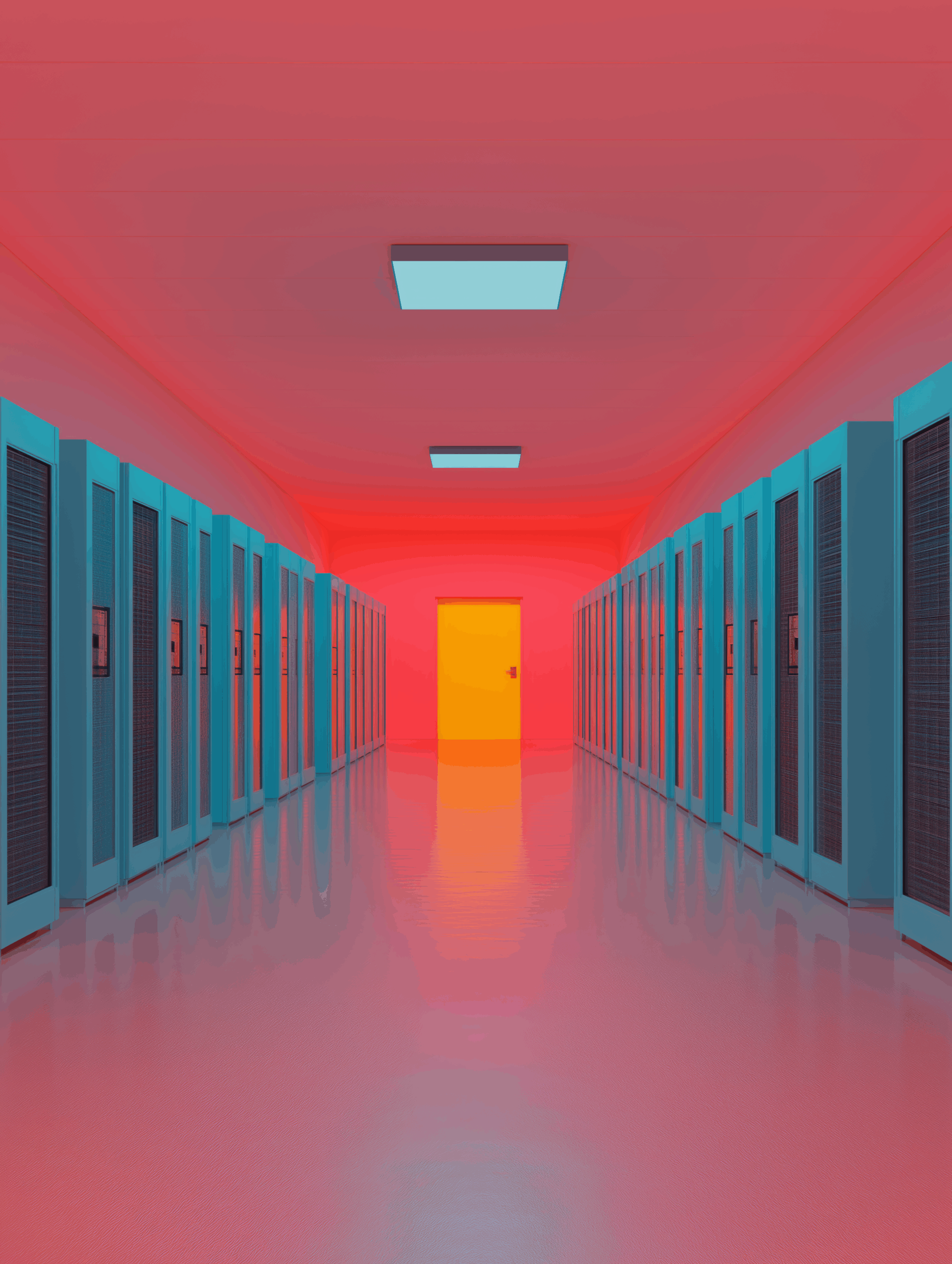

Medarbetarna behöver samma trygga arbetsmiljö oavsett plats. Vi levererar en paketerad lösning där beräkning sker i Azure och känslig data stannar i våra svenska datahallar.

DataCom har säkrat ett betydelsefullt ramavtal med Kammarkollegiet som möjliggör för mindre organisationer att dra nytta av företagets omfattande utbud av IT-tjänster. Avtalet, som sträcker sig över fyra år, är särskilt utformat för att tillgodose behoven hos myndigheter och andra organisationer med upp till 200 anställda.

Sveriges behov av stabil, säker och effektiv IT-infrastruktur växer. Därför välkomnar vi Wantech till Datacom-familjen. Tillsammans stärker vi vår förmåga att leverera pålitliga nätverkstjänster med hög tillgänglighet och tydlig kontroll på driften.

Vi kombinerar kundnära support, grön IT och hög cybersäkerhet för att skapa smarta, hållbara och okomplicerade lösningar som möter dagens krav och morgondagens möjligheter.